Les violations de données personnelles à la suite d'attaques informatiques semblent devenues récurrentes dans l'actualité : après les deux mutuelles Viamedis et Almerys ou encore France Travail, la quasi-totalité des français a déjà été victime d'une violation de données à caractère personnel.

S'il n'est déjà pas évident de réagir à une violation de données résultant d'une cyberattaque, telle que de l'hameçonnage, certaines entreprises peuvent se trouver désemparées face à une combinaison de cyberattaques.

A cet égard, la CNIL a publié une nouvelle infographie relatant l'histoire de Manon, victime d'une fraude par combinaison de techniques et de César, le délégué à la protection des données qui doit réagir à cette violation.

Plusieurs techniques pour un seul objectif : la fraude

Dans l'exemple de la CNIL, quatre techniques différentes sont mises en place afin de parvenir à un seul et même objectif : une intrusion sur des comptes de mutuelles visant à obtenir des remboursements frauduleux.

Dans un premier temps, les pirates ont attaqué par bourrage d'identifiant (stratégie consistant à utiliser des identifiants et des mots de passe provenant de violations passées). Puis rapidement, c'est une campagne d'hameçonnage qui a été mise en place (par envoi de courriels avec des faux liens de connexion).

A partir de ces deux sources d'attaques, les pirates ont pu analyser les conditions de remboursement des assurés pour sélectionner ceux bénéficiant des meilleures conditions de remboursement. Enfin, à ce stade, des demandes de remboursement ont pu être téléversées sur le site pour obtenir des remboursements sur les RIB frauduleux fournis : le tour était joué.

Après la violation des données personnelles, la réaction !

Une fois que l'incident de violation de données personnelles a été qualifié, le délégué à la protection des données de l'entreprise victime doit le notifier à la CNIL dans les 72 heures, tout en fournissant la documentation nécessaire pour appréhender l'incident.

Au surplus, compte tenu des risques engendrés par ces violations à l'égard de la vie privée des personnes concernées, le délégué à la protection des données doit également informer les personnes concernées en leur fournissant un certain nombre de mentions obligatoires :

- Les circonstances de l'incident ;

- La nature des données concernées ;

- Le point de contact pour avoir des informations supplémentaires ;

- Les mesures déjà prises et envisagées ; et enfin

- Les conséquences possibles pour les personnes concernées.

Les bonnes pratiques à mettre en place en amont pour éviter ces violations

La CNIL liste les bonnes pratiques à mettre en Suvre, non seulement par les entreprises responsables de traitement de données, mais également par les utilisateurs de services pouvant être compromis par des attaques informatiques.

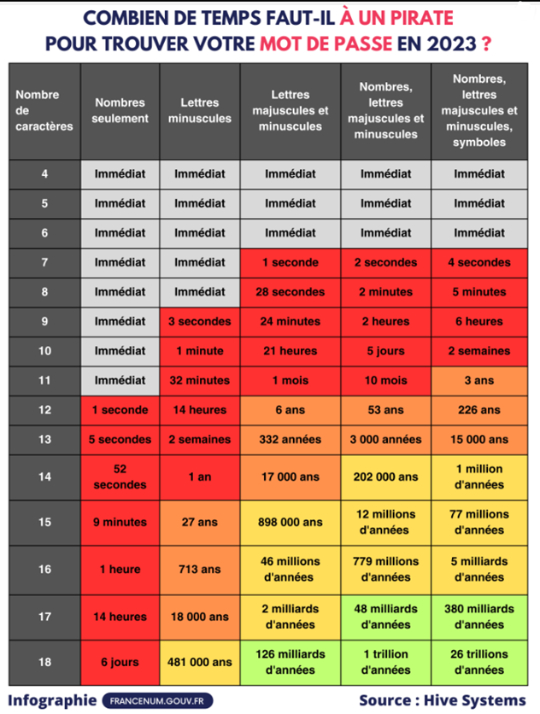

Pour se prémunir face à de telles menaces, il est indispensable de sensibiliser l'utilisateur à la gestion intelligente de ses mots de passe, point d'entrée de l'ensemble de ses comptes en ligne. Dans le prolongement des recommandations de la CNIL, nous encourageons les personnes concernées à complexifier davantage leur mot de passe en s'assurant qu'ils sont composés d'au moins 12 caractères comprenant des majuscules, minuscules, chiffres et caractères spéciaux.

Comme le rappelle l'ANSSI, le temps nécessaire à un pirate pour cracker un tel mot de passe serait de 226 ans (voir ci-dessous) :

Au surplus, la CNIL rappelle que les mots de passe doivent être différents pour chaque compte, et si nécessaire, stockés au sein d'un gestionnaire de mots de passe. L'utilisateur doit également redoubler de vigilance au regard des courriels qui lui sont transmis en évitant d'ouvrir les liens ou des pièces jointes qui éveillent ses suspicions.

Le responsable du traitement doit quant à lui :

- S'assurer que chaque utilisateur ne puisse avoir recours à un mot de passe dont le degré de complexité est inférieur aux préconisations de l'ANSSI et de la CNIL ;

- Sensibiliser ces derniers sur les risques encourus en cas de cyber attaques, ainsi que sur les bonnes pratiques à adopter ;

- Prévenir ses clients des moyens avec lesquels il pourrait être amené à communiquer avec eux.

Enfin, il peut également mettre en place un certain nombre de mesures de sécurité techniques pour renforcer la protection des personnes concernées, notamment par le biais : d'une authentification multi facteur, d'une temporisation d'accès (pour limiter la répétition de tentatives de connexions malveillantes), ainsi que des CAPTCHAS (pour élever le niveau de protection contre les attaques automatisées).

Quoi qu'il en soit, il est essentiel que les organismes parviennent à maîtriser, autant que faire se peut, le risque cyber généré par le facteur humain en les sensibilisant régulièrement.

The content of this article is intended to provide a general guide to the subject matter. Specialist advice should be sought about your specific circumstances.